Nama Kelompok

1. I Made Indra Purnawan (080010001)

2. I Made Wira Dharma (080010243)

3. I Ketut Alit Suya Dinata (080010244)

4. I Kadek Suradira Wijaya (080010676)

Sniffing adalah kegiatan menyadap dan/atau menginspeksi paket data menggunakan sniffer software atau hardware di internet. Kegiatan ini sering disebut sebagai serangan sekuriti pasif dengan cara membaca data yang berkeliaran di internet, dan memfilter khusus untuk host tujuan tertentu.

Tutorial Sniffing dengan Wireshark

Wireshark /Ethereal merupakan salah satu dari sekian banyak tools Network Analyzer yang banyak digunakan oleh Network administrator untuk menganalisa kinerja jaringannya dan juga merupakan tools andalan Vaksinis (teknisi Vaksincom). Wireshark banyak disukai karena interfacenya yang menggunakan Graphical User Interface (GUI) atau tampilan grafis. Wireshark mampu menangkap paket-paket data/informasi yang berseliweran dalam jaringan yang kita “intip”. Semua jenis paket informasi dalam berbagai format protokol pun akan dengan mudah ditangkap dan dianalisa. Tools ini tersedia di berbagai versi OS, seperti Windows, Linux, Macintosh, dll.

1.Installasi Wireshark:

•Pada terminal ketikkan perintah :

sudo apt-get install wireshark

2.Jalankan wireshark dengan perintah :

•Sudo su

•Sudo wireshark

Dapat dilihat pada gambar di bawah ini :

Jika pada saat wireshark pertama kali dijalankan muncul error message seperti di bawah ini :

Maka ada pengaturan yang harus kita ubah pada file init.lua yang terletak pada file system di directory usr/share/wireshark

Lakukan langkah-langkah di bawah ini :

-Buka file init.lua

-ganti nilai disable_lua menjadi true, kemudian save perubahan dengan menekan ctrl+s.

-close file init.lua dan jalankan kembali wireshark, maka error message tidak akan tampil lagi.

Dapat dilihat pada gambar di bawah ini :

Selanjutnya kita dapat menggunakan wireshark untuk melakukan sniffing.

3.Pilih interface yang akan digunakan.

Pada proses sniffing ini, kami menggunakan interface eth0

Setelah memilih interfaces, wireshark langsung mengcapture/merekam semua paket data jaringan dan menampilkannya pada layar.

4.Untuk mengakhiri proses capture paket data jaringan, klik pada tombol yang ditunjukkan oleh panah berikut.

5. Ketikkan http pada kolom filter, untuk menampilkan paket data jaringan yang memiliki protocol http.

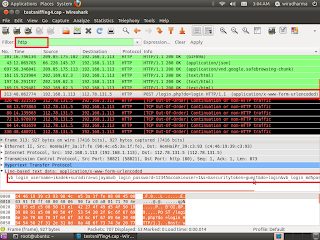

Langkah selanjutnya, yaitu mencari paket data yang memiliki info bertype POST, kemudian klik Line-based text data. Pada langkah ini biasanya akan terlihat username dan password dari user yang melakukan login pada suatu website.

Terlihat seperti gambar di bawah ini :

6. Untuk melihat informasi lebih detail dari paket data jaringan di atas, dapat dilakukan dengan klik kanan pada paket data jaringan tersebut, kemudian pilih Follow TCP Stream.

Dapat dilihat pada gambar di bawah ini :

Tutorial Sniffing dengan Ettercap dan Wireshark

Ettercap adalah sebuah alat yang dibuat oleh Alberto Ornaghi (AloR) dan Marco Valleri (NaGa) dan pada dasarnya adalah sebuah perlengkapan untuk man in the middle attacks pada LAN. Ettercap merupakan salah satu tools yang dapat digunakan untuk melakukan sniffing. Ettercap dapat diinstall pada operating system windows maupun linux. Pada linux back track khususnya ettercap sudah ada sejak operating system terinstall.

Untuk mendapatkan password dan username saat melakukan sniffing ,kita harus memastikan agar paket data yang berupa username dan password dari target dapat masuk ke computer kita, sehingga kita harus melakukan sniffing sebelum target memasukan password dan username akunnya. sehingga ketika sang target sudah masuk kedalam suatu situs yang ingin kita sniffing akunnya kita harus memutus koneksinya , agar dia melakukan login ulang sehingga akunnya kita dapat dalam proses sniffing yang kita lakukan. Untuk memutuskan koneksi ini kita dapat melakukannya dengan aplikasi atau tools seperti netcut pada windows, akan tetapi pada linux ada yang namanya tuxcut . tuxcut ini fungsinya seperti netcut ,dan tuxcut mempunyai kelebihan untuk memproteksi dirinya dari netcut lainnya

1.Installasi Ettercap :

•Pada terminal ketikkan perintah :

sudo apt-get install ettercap

perintah di atas untuk menginstall ettercap berbasis CLI (Command Line Interfaces), untuk ettercap berbasis GUI ketikkan perintah di bawah ini :

sudo apt-get install ettercap-gtk

untuk melihat petunjuk lebih lengkap mengenai cara penggunaan ettercap, ketikkan perintah :

man ettercap

atau

ettercap –help

berikut ini daftar perintah yang terdapat pada ettercap :

Sniffing and Attack options:

-M, –mitm perform a mitm attack

-o, –only-mitm don’t sniff, only perform the mitm attack

-B, –bridge use bridged sniff (needs 2 ifaces)

-p, –nopromisc do not put the iface in promisc mode

-u, –unoffensive do not forward packets

-r, –read read data from pcapfile

-f, –pcapfilter set the pcap filter

-R, –reversed use reversed TARGET matching

-t, –proto

sniff only this proto (default is all)

User Interface Type:

-T, –text use text only GUI

-q, –quiet do not display packet contents

-s, –script issue these commands to the GUI

-C, –curses use curses GUI

-G, –gtk use GTK+ GUI

-D, –daemon daemonize ettercap (no GUI)

Logging options:

-w, –write write sniffed data to pcapfile

-L, –log log all the traffic to this

-l, –log-info log only passive infos to this

-m, –log-msg log all the messages to this

-c, –compress use gzip compression on log files

Visualization options:

-d, –dns resolves ip addresses into hostnames

-V, –visual

set the visualization format

-e, –regex visualize only packets matching this regex

-E, –ext-headers print extended header for every pck

-Q, –superquiet do not display user and password

General options:

-i, –iface use this network interface

-I, –iflist show all the network interfaces

-n, –netmask force this on iface

-P, –plugin

launch this

-F, –filter load the filter (content filter)

-z, –silent do not perform the initial ARP scan

-j, –load-hosts load the hosts list from

-k, –save-hosts save the hosts list to

-W, –wep-key use this wep key to decrypt wifi packets

-a, –config use the alterative config file

Standard options:

-U, –update updates the databases from ettercap website

-v, –version prints the version and exit

-h, –help this help screen

2. Untuk mengcapture paket data jaringan pada ettercap berbasis CLI,kami menggunakan perintah :

•Sudo –i

Perintah di atas agar masuk dalam mode root

Perintah selanjutnya :

ettercap –i eth1 –T –M arp /192.168.1.113/ // -w testsniffing4.cap

eth1 merupakan interface dari wlan0 yang terbaca sebagai eth1 pada wireless card laptop yang kami gunakan.

Dapat dilihat pada gambar di bawah ini :

Setelah mengetikkan perintah di atas,proses capture paket data jaringan akan berjalan.

Untuk menghentikan proses capture paket data jaringan, tekan ctrl+c

Terlihat seperti gambar di bawah ini :

3. Langkah selanjutnya adalah menganalisa hasil capture paket data jaringan dari ettercap tadi dengan menggunakan wireshark.

Lakukan langkah-langkah di bawah ini :

- Buka terminal, ketikkan perintah : sudo –i

- Jalankan wireshark, ketikkan perintah : sudo wireshark

- Klik open previously captured file

- cari file hasil capture tadi pada directory root, kemudian klik open

- pada kolom filter, ketikkan http

- cari paket data yang infonya bertype POST

- Klik Line-based text data

Maka akan tampil seperti di bawah ini :

Untuk mengetahui informasi lebih detail yang terdapat pada paket data jaringan di atas, klik kanan pada paket data tersebut, kemudian pilih follow TCP Stream

Maka akan tampil seperti gambar di bawah ini :

Untuk sniffing selanjutnya, kami menggunakan ip target : 192.168.1.122

Terlihat pada gambar di bawah ini :

Setelah mengetikkan perintah di atas, proses capture paket data jaringan akan berjalan.

Capture paket data jaringan dapat dihentikan dengan menekan ctrl+c

Terlihat pada gambar di bawah ini :

Lakukan analisa pada hasil paket data jaringan seperti pada langkah no. 3 di atas

Hasilnya dapat dilihat pada gambar – gambar di bawah ini :

Referensi :

http://jaringankomputer.wordpress.com/2009/07/11/meng-capture-menggunakan-wireshark/

http://rungga.blogspot.com/2011/06/tutorial-ettercap.html

http://arkusada.blogspot.com/

http://guruu.tk/?p=263

http://www.backtrack-linux.org/forums/beginners-forum/39291-fatal-mitm-attacks-cant-used-unconfigured-interfaces.html

http://www.backtrack-linux.org/forums/experts-forum/1447-clarification-needed-ettercap-command-line-usage.html

http://forum.s-t-d.org/viewtopic.php?id=2594

NB : Postingan ini hanya bertujuan untuk sarana pembelajaran saja bukan untuk disalahgunakan. jadi bila terjadi apapun bukan tanggung jawab pemosting.

Selasa, 30 Agustus 2011

Kamis, 31 Maret 2011

Tutorial Footprinting Nmap

Nama Kelompok

1. I Made Indra Purnawan (080010001)

2. I Made Wira Dharma (080010243)

3. I Ketut Alit Suya Dinata (080010244)

4. I Kadek Suradira Wijaya (080010676)

Ini adalah latihan scan tanpa bertujuan untuk merusak atau hal negatif lainnya , hanya sebatas pembelajaran semata....

1.Jika dalam Ubuntu sudah terinstal nmap dan inginmenginstal nmap dengan tipe file tar.gz makanmap harus diuninstall dengan perintahsudoapt-get remove nmapdengan hasil sebagai berikut;D:\extrak\unnistall nmap.png

2.Setelah ter-unistall Lakukan penginstalan build-esential yang berguna untuk mengexstrak file tar.gz dengan perintah sudo apt-get install build-essential dengan hasil sebagaiberikut;D:\extrak\build-esential1.png

3.Setelah ter-install build-essential selesai downloadfile nmap.tar.gz di http;//nmap.org/download.html. pada percobaan ini digunakan nmap_5.00.orig.tar.gz, lalu untuk memudahkan proses extraksi file tersebut pindahkan ke home folder dan melakukan langkah extrak melalui terminal dengan perintahtar -xvzf nmap_5.00.orig.tar.gz

Dengan hasilnya 1

Hasil akhir

Setelah terektrak lakukan langkah configure dengan perintah :

Cd nmap-5.0.0

./configure

Atau seperti gambar dibawah;

D:\extrak2\ configure1.png

Setelah terconfigure maka ketik perintah; make

Setelah proses make berjalan ketikan perintah sudo suuntuk masuk ke root, lalu lakukan langkah penginstallan nmap dengan ketikan perintah make install

Seperti pada gambar

D:\Screenshoot\Screenshoot-1

Setelah melakukan make install maka akan tampil, bahwa nmap telah terinstall dengan sukses seperti pada gambar berikut;

D:\extrak3\ nmap sukses.png

4.Setelah nmap teristall kita bisa melakukan proses scan pertama dengan menetahui IP address dari domain yang ingin kita scan atau mengetahui informasi yang dimiliki domain tersebut dengan ketik perintah host nama domain

Seperti ditunjukan pada gambar berikut;

C:\Documents and Settings\indra\Desktop\Hasil Scan 2\host

Dengan alamat ip tersebut kita bisa melakukan scan untuk mengetahui lebih lanjut mengenai web target kita. Sebelum memulai, untuk mengetahui fasilitas apa yang tersedia dari Nmap. Untuk itu dengan melihat option yang tersedia. Untuk mengetahui option yang tersedia dari Nmap, cukup memanggil Helpnya dengan perintah; nmap –h

Contoh;

A.Mengetahui informasi yang dimiliki www.mastergomaster.com

Dengan perintah ; nmap –sS –O –P0 mastergomaster.com bisa mengetahui port yang dipakai, status menyala atau tidak, ip adressnya,servis dan lain-lain seperti ditunjukan pada gambar. Tapi sebelumnya kita harus masuk ke root terlebih dahulu dengan perintah; sudo -i .selanjutnya baru-lah menggunakan perintah scan nmap

B.Mengetahui informasi yang dimiliki www.kedaibola.comDengan perintah ; nmap –sS –O –P0 www.kedaibola.com bisa mengetahui port yang dipakai, status menyala atau tidak, ip adressnya,servis dan lain-lain seperti ditunjukan pada gambar;

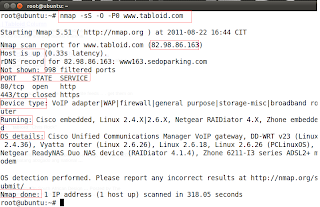

C.Mengetahui informasi yang dimiliki www.tabloid.com Dengan perintah ; nmap –sS –O –P0 www.tabloid.comseperti ditunjukan gambar dibawah;

D.Untuk mengetahui informasi www.scanme.nmap.org dengan cara yang sedikit berbeda yaitu dengan perintah nmap –A –T4 www.scanme.nmap.og dimana arti dari –A disini adalah untuk memeriksa system operasi dan versi,pemeriksaan skrip.dan traceroute; -T4 untuk eksekusi lebih cepat ;dan dua buah nama host target.dengan hasil yang diberikan sebagai berikut;

5.Selanjutnya kita bisa juga mengetahui informasi-informasi lain yang dimiliki target dengan perintah whois domain atau IP targetatau bisa melalui website di www. netcraft.com . contoh penggunaan whois adalah;

Catatan ; dalam gambar dibawah sudah diedit karena mendapatkan informasi yang sangat panjang jadi hasilnya sedikit diubah,dan diambil yang penting-pentingnya saja.

a.Untuk mengetahui informasi www.mastergomaster.com

b.Untuk mengetahui informasi www.kedaibola.com

c.Untuk mengetahui informasi www.tabloid.com

d.Untuk mengetahui informasi www.scanme.com

Dari ke-4 contoh diatas dapat dirangkum dengan table dibawah ini yaitu

Lebih Jauh tentang Jenis Port Scanning pada Nmap

Setiap pengelola sistem memiliki strategi pengamanan yang berbeda-beda.Untuk itu cara-cara yang telah dijelaskan di atas mungkin tidak selalu dapat diterapkan.Nmap sendiri memberikan beberapa teknik port scanning untuk menghadapi “medan” tempur yang berbeda-beda.Untuk itu terkadang dibutuhkan latihan dan kreatifitas yang tinggi bagi Anda yang ingin menembus sistem pertahanan lawan tanpa diketahui pemiliknya (Oops, kami tidak menyarankan apalagi memprovokasi Anda lho). Diatas telah diperkenalkan beberapa option dari Nmap yang merupakan teknik scan. Berikut ini teknik scan lanjutan yang dapat Anda manfaatkan sesuai dengan medan tempur yang ada:

a. TCP connect scan -sT

Jenis scan ini terhubung ke port host target dan menyelesaikan three-way handshake (SYN, SYN/ACK dan ACK) Scan ini mudah terdeteksi oleh pengelola host target.

b. TCP SYN Scan -sS

Teknik ini dikenal sebagai half-opening scanning karena suatu koneksi penuh tidak sampai terbentuk. Suatu paket SYN dikirimkan ke port host target. Bila SYN/ACK diterima dari port host target, maka Anda dapat mengambil kesimpulan bahwa port tersebut dalam status listening. Jika RST/ACK Anda terima, biasanya menunjukkan bahwa port tersebut tidak listening. Suatu RST/ACK akan dikirim oleh mesin yang melakukan scanning sehingga koneksi penuh tidak akan terbentuk. Teknik ini bersifat siluman dibandingkan dengan TCP koneksi penuh dan tidak akan tercatat pada log host target.

c. TCP FIN scan –sF

Teknik ini mengirimkan suatu paket FIN ke port host target. Berdasarkan RFC 793, host target akan mengirim balik suatu RST untuk setiap port yang tertutup. Teknik ini hanya dapat dipakai pada stack TCP/IP berbasis Unix.

d. TCP Xmas tree scan -sX

Teknik ini mengirimkan suatu paket FIN, URG dan PUSH ke port host target. Berdasarkan RFC 793, host target akan mengembalikan suatu RST untuk semua port yang tertutup.

e. TCP Null scan -sN

Teknik ini membuat off semua flag. Berdasarkan RFC 793, host target akan mengirim balik suatu RST untuk semua port yang tertutup.

f. TCP ACK scan -sA

Teknik ini digunakan untuk memetakan set aturan firewall. Hal ini sangat membantu Anda dalam menentukan apakah firewall yang dipergunakan adalah simple packet filter yang membolehkan hanya koneksi penuh saja (koneksi dengan bit set ACK) atau suatu firewall yang menjalankan advance packet filtering.

g. TCP Windows scan -sW

Teknik ini dapat mendeteksi port-port terbuka maupun terfilter/tidak terfilter pada sistem-sistem tertentu seperti pada AIX dan Free BSD sehubungan dengan anomali dari ukuran windows TCPnya.

h. TCP RPC Scan -sR

Teknik ini spesifik hanya pada sistem Unix dan digunakan untuk mendeteksi dan mengidentifikasi port RPC dan program serta nomor versi yang berhubungan dengannya

i. UDP Scan -sU

Teknik ini mengirimkan suatu paket UDP ke port host target. Bila port host target memberikan response pesan berupa “ICMP port unreachable” artinya port ini tertutup. Sebaliknya bila tidak menerima pesan tersebut, Anda dapat menyimpulkan bahwa port tersebut terbuka.Karena UDP dikenal sebagai connectionless protocol, maka akurasi teknik ini sangat bergantung pada banyak hal sehubungan dengan penggunaan jaringan dan sistem reources lainnya.

Apapun teknik port scan yang akan Anda pergunakan, Anda perlu berhati-hati dalam menggunakan terhadap host target. Tindakan Anda melakukan port scanning ke host target yang bukan wewenang Anda dapat saja menimbulkan reaksi yang mungkin tidak Anda duga sebelumnya dari pengelola host target seperti serangan balik, pemblokiran terhadap acount oleh ISP dan sebagainya. Jadi sebaiknya Anda menguji coba pada sistem Anda sendiri.

Enam status port yang dikenali Nmap

open

Sebuah aplikasi secara aktif menerima koneksi paket TCP atau UDP pada port ini.Menemukan port terbuka ini seringkali merupakan tujuan utama scanning port.Orang dengan pikiran keamanan (security-minded) tahu bahwa setiap port terbuka merupakan celah untuk serangan.Penyerang dan pen-testers ingin mengeksploitasi port terbuka, namun administrator berusaha menutup atau melindungi mereka dengan firewall tanpa mengganggu user yang berhak. Port terbuka juga menarik bagi scan bukan keamanan karena mereka memberitahu layanan yang dapat digunakan pada jaringan.

closed

Port tertutup dapat diakses (ia menerima dan menanggapi paket probe Nmap), namun tidak ada aplikasi yang mendengarkan padanya. Mereka bermanfaat dengan menunjukkan bahwa host up pada alamat IP tersebut (host discovery, atau ping scanning), dan sebagai bagian deteksi SO. Oleh karena port tertutup dapat dijangkau, bermanfaat untuk mencoba scan di waktu yang lain jikalau port tersebut terbuka. Administrator mungkin perlu mempertimbangkan untuk memblok port tersebut dengan firewall. Lalu mereka akan muncul dalam status filtered, yang akan didiskusikan.

filtered

Nmap tidak dapat menentukan apakah port terbuka karena packet filtering mencegah probenya mencapai port. Filter ini dapat dilakukan oleh device firewall, aturan pada router, atau software firewall pada host. Port ini membuat penyerang frustrasi karena mereka memberikan sedikit informasi. Terkadang mereka menanggapi dengan pesan kesalahan ICMP misalnya tipe 3 kode 13 (tujuan tidak dapat dicapai: komunikasi dilarang secara administratif), namun yang lebih umum adalah filter yang hanya men-drop probe tanpa memberi tanggapan. Hal ini memaksa Nmap berusaha beberapa kali untuk memastikan probe tidak di-drop akibat jaringan yang padat. Hal ini sangat memperlambat proses scan.

unfiltered

Status unfiltered berarti bahwa port dapat diakses, namun Nmap tidak dapat menentukan apakah ia open atau closed. Hanya scan ACK, yang digunakan untuk mengetahui aturan firewall, menggolongkan port ke dalam status ini. Pemeriksaan port unfiltered dengan tipe pemeriksaan lain seperti Window scan, SYN scan, atau FIN scan, dapat membantu mengetahui apakah port terbuka.

open|filtered

Nmap menganggap port dalam status ini bila ia tidak dapat menentukan apakah port open atau filtered. Hal ini terjadi untuk jenis pemeriksaan ketika port terbuka tidak memberi respon. Tidak adanya tanggapan dapat pula berarti bahwa packet filter men-drop probe atau respon yang diberikan. Sehingga Nmap tidak dapat mengetahui dengan tepat apakah port terbuka atau difilter. Scan UDP, IP protocol, FIN, NULL, dan Xmas mengklasifikasikan port dengan cara ini.

closed|filtered

Status ini digunakan ketika Nmap tidak dapat menentukan apakah port tertutup atau di-filter.Ia hanya digunakan pada scan idle ID IP.

1. I Made Indra Purnawan (080010001)

2. I Made Wira Dharma (080010243)

3. I Ketut Alit Suya Dinata (080010244)

4. I Kadek Suradira Wijaya (080010676)

Ini adalah latihan scan tanpa bertujuan untuk merusak atau hal negatif lainnya , hanya sebatas pembelajaran semata....

1.Jika dalam Ubuntu sudah terinstal nmap dan inginmenginstal nmap dengan tipe file tar.gz makanmap harus diuninstall dengan perintahsudoapt-get remove nmapdengan hasil sebagai berikut;D:\extrak\unnistall nmap.png

2.Setelah ter-unistall Lakukan penginstalan build-esential yang berguna untuk mengexstrak file tar.gz dengan perintah sudo apt-get install build-essential dengan hasil sebagaiberikut;D:\extrak\build-esential1.png

3.Setelah ter-install build-essential selesai downloadfile nmap.tar.gz di http;//nmap.org/download.html. pada percobaan ini digunakan nmap_5.00.orig.tar.gz, lalu untuk memudahkan proses extraksi file tersebut pindahkan ke home folder dan melakukan langkah extrak melalui terminal dengan perintahtar -xvzf nmap_5.00.orig.tar.gz

Dengan hasilnya 1

Hasil akhir

Setelah terektrak lakukan langkah configure dengan perintah :

Cd nmap-5.0.0

./configure

Atau seperti gambar dibawah;

D:\extrak2\ configure1.png

Setelah terconfigure maka ketik perintah; make

Setelah proses make berjalan ketikan perintah sudo suuntuk masuk ke root, lalu lakukan langkah penginstallan nmap dengan ketikan perintah make install

Seperti pada gambar

D:\Screenshoot\Screenshoot-1

Setelah melakukan make install maka akan tampil, bahwa nmap telah terinstall dengan sukses seperti pada gambar berikut;

D:\extrak3\ nmap sukses.png

4.Setelah nmap teristall kita bisa melakukan proses scan pertama dengan menetahui IP address dari domain yang ingin kita scan atau mengetahui informasi yang dimiliki domain tersebut dengan ketik perintah host nama domain

Seperti ditunjukan pada gambar berikut;

C:\Documents and Settings\indra\Desktop\Hasil Scan 2\host

Dengan alamat ip tersebut kita bisa melakukan scan untuk mengetahui lebih lanjut mengenai web target kita. Sebelum memulai, untuk mengetahui fasilitas apa yang tersedia dari Nmap. Untuk itu dengan melihat option yang tersedia. Untuk mengetahui option yang tersedia dari Nmap, cukup memanggil Helpnya dengan perintah; nmap –h

Contoh;

A.Mengetahui informasi yang dimiliki www.mastergomaster.com

Dengan perintah ; nmap –sS –O –P0 mastergomaster.com bisa mengetahui port yang dipakai, status menyala atau tidak, ip adressnya,servis dan lain-lain seperti ditunjukan pada gambar. Tapi sebelumnya kita harus masuk ke root terlebih dahulu dengan perintah; sudo -i .selanjutnya baru-lah menggunakan perintah scan nmap

B.Mengetahui informasi yang dimiliki www.kedaibola.comDengan perintah ; nmap –sS –O –P0 www.kedaibola.com bisa mengetahui port yang dipakai, status menyala atau tidak, ip adressnya,servis dan lain-lain seperti ditunjukan pada gambar;

C.Mengetahui informasi yang dimiliki www.tabloid.com Dengan perintah ; nmap –sS –O –P0 www.tabloid.comseperti ditunjukan gambar dibawah;

D.Untuk mengetahui informasi www.scanme.nmap.org dengan cara yang sedikit berbeda yaitu dengan perintah nmap –A –T4 www.scanme.nmap.og dimana arti dari –A disini adalah untuk memeriksa system operasi dan versi,pemeriksaan skrip.dan traceroute; -T4 untuk eksekusi lebih cepat ;dan dua buah nama host target.dengan hasil yang diberikan sebagai berikut;

5.Selanjutnya kita bisa juga mengetahui informasi-informasi lain yang dimiliki target dengan perintah whois domain atau IP targetatau bisa melalui website di www. netcraft.com . contoh penggunaan whois adalah;

Catatan ; dalam gambar dibawah sudah diedit karena mendapatkan informasi yang sangat panjang jadi hasilnya sedikit diubah,dan diambil yang penting-pentingnya saja.

a.Untuk mengetahui informasi www.mastergomaster.com

b.Untuk mengetahui informasi www.kedaibola.com

c.Untuk mengetahui informasi www.tabloid.com

d.Untuk mengetahui informasi www.scanme.com

Dari ke-4 contoh diatas dapat dirangkum dengan table dibawah ini yaitu

Lebih Jauh tentang Jenis Port Scanning pada Nmap

Setiap pengelola sistem memiliki strategi pengamanan yang berbeda-beda.Untuk itu cara-cara yang telah dijelaskan di atas mungkin tidak selalu dapat diterapkan.Nmap sendiri memberikan beberapa teknik port scanning untuk menghadapi “medan” tempur yang berbeda-beda.Untuk itu terkadang dibutuhkan latihan dan kreatifitas yang tinggi bagi Anda yang ingin menembus sistem pertahanan lawan tanpa diketahui pemiliknya (Oops, kami tidak menyarankan apalagi memprovokasi Anda lho). Diatas telah diperkenalkan beberapa option dari Nmap yang merupakan teknik scan. Berikut ini teknik scan lanjutan yang dapat Anda manfaatkan sesuai dengan medan tempur yang ada:

a. TCP connect scan -sT

Jenis scan ini terhubung ke port host target dan menyelesaikan three-way handshake (SYN, SYN/ACK dan ACK) Scan ini mudah terdeteksi oleh pengelola host target.

b. TCP SYN Scan -sS

Teknik ini dikenal sebagai half-opening scanning karena suatu koneksi penuh tidak sampai terbentuk. Suatu paket SYN dikirimkan ke port host target. Bila SYN/ACK diterima dari port host target, maka Anda dapat mengambil kesimpulan bahwa port tersebut dalam status listening. Jika RST/ACK Anda terima, biasanya menunjukkan bahwa port tersebut tidak listening. Suatu RST/ACK akan dikirim oleh mesin yang melakukan scanning sehingga koneksi penuh tidak akan terbentuk. Teknik ini bersifat siluman dibandingkan dengan TCP koneksi penuh dan tidak akan tercatat pada log host target.

c. TCP FIN scan –sF

Teknik ini mengirimkan suatu paket FIN ke port host target. Berdasarkan RFC 793, host target akan mengirim balik suatu RST untuk setiap port yang tertutup. Teknik ini hanya dapat dipakai pada stack TCP/IP berbasis Unix.

d. TCP Xmas tree scan -sX

Teknik ini mengirimkan suatu paket FIN, URG dan PUSH ke port host target. Berdasarkan RFC 793, host target akan mengembalikan suatu RST untuk semua port yang tertutup.

e. TCP Null scan -sN

Teknik ini membuat off semua flag. Berdasarkan RFC 793, host target akan mengirim balik suatu RST untuk semua port yang tertutup.

f. TCP ACK scan -sA

Teknik ini digunakan untuk memetakan set aturan firewall. Hal ini sangat membantu Anda dalam menentukan apakah firewall yang dipergunakan adalah simple packet filter yang membolehkan hanya koneksi penuh saja (koneksi dengan bit set ACK) atau suatu firewall yang menjalankan advance packet filtering.

g. TCP Windows scan -sW

Teknik ini dapat mendeteksi port-port terbuka maupun terfilter/tidak terfilter pada sistem-sistem tertentu seperti pada AIX dan Free BSD sehubungan dengan anomali dari ukuran windows TCPnya.

h. TCP RPC Scan -sR

Teknik ini spesifik hanya pada sistem Unix dan digunakan untuk mendeteksi dan mengidentifikasi port RPC dan program serta nomor versi yang berhubungan dengannya

i. UDP Scan -sU

Teknik ini mengirimkan suatu paket UDP ke port host target. Bila port host target memberikan response pesan berupa “ICMP port unreachable” artinya port ini tertutup. Sebaliknya bila tidak menerima pesan tersebut, Anda dapat menyimpulkan bahwa port tersebut terbuka.Karena UDP dikenal sebagai connectionless protocol, maka akurasi teknik ini sangat bergantung pada banyak hal sehubungan dengan penggunaan jaringan dan sistem reources lainnya.

Apapun teknik port scan yang akan Anda pergunakan, Anda perlu berhati-hati dalam menggunakan terhadap host target. Tindakan Anda melakukan port scanning ke host target yang bukan wewenang Anda dapat saja menimbulkan reaksi yang mungkin tidak Anda duga sebelumnya dari pengelola host target seperti serangan balik, pemblokiran terhadap acount oleh ISP dan sebagainya. Jadi sebaiknya Anda menguji coba pada sistem Anda sendiri.

Enam status port yang dikenali Nmap

open

Sebuah aplikasi secara aktif menerima koneksi paket TCP atau UDP pada port ini.Menemukan port terbuka ini seringkali merupakan tujuan utama scanning port.Orang dengan pikiran keamanan (security-minded) tahu bahwa setiap port terbuka merupakan celah untuk serangan.Penyerang dan pen-testers ingin mengeksploitasi port terbuka, namun administrator berusaha menutup atau melindungi mereka dengan firewall tanpa mengganggu user yang berhak. Port terbuka juga menarik bagi scan bukan keamanan karena mereka memberitahu layanan yang dapat digunakan pada jaringan.

closed

Port tertutup dapat diakses (ia menerima dan menanggapi paket probe Nmap), namun tidak ada aplikasi yang mendengarkan padanya. Mereka bermanfaat dengan menunjukkan bahwa host up pada alamat IP tersebut (host discovery, atau ping scanning), dan sebagai bagian deteksi SO. Oleh karena port tertutup dapat dijangkau, bermanfaat untuk mencoba scan di waktu yang lain jikalau port tersebut terbuka. Administrator mungkin perlu mempertimbangkan untuk memblok port tersebut dengan firewall. Lalu mereka akan muncul dalam status filtered, yang akan didiskusikan.

filtered

Nmap tidak dapat menentukan apakah port terbuka karena packet filtering mencegah probenya mencapai port. Filter ini dapat dilakukan oleh device firewall, aturan pada router, atau software firewall pada host. Port ini membuat penyerang frustrasi karena mereka memberikan sedikit informasi. Terkadang mereka menanggapi dengan pesan kesalahan ICMP misalnya tipe 3 kode 13 (tujuan tidak dapat dicapai: komunikasi dilarang secara administratif), namun yang lebih umum adalah filter yang hanya men-drop probe tanpa memberi tanggapan. Hal ini memaksa Nmap berusaha beberapa kali untuk memastikan probe tidak di-drop akibat jaringan yang padat. Hal ini sangat memperlambat proses scan.

unfiltered

Status unfiltered berarti bahwa port dapat diakses, namun Nmap tidak dapat menentukan apakah ia open atau closed. Hanya scan ACK, yang digunakan untuk mengetahui aturan firewall, menggolongkan port ke dalam status ini. Pemeriksaan port unfiltered dengan tipe pemeriksaan lain seperti Window scan, SYN scan, atau FIN scan, dapat membantu mengetahui apakah port terbuka.

open|filtered

Nmap menganggap port dalam status ini bila ia tidak dapat menentukan apakah port open atau filtered. Hal ini terjadi untuk jenis pemeriksaan ketika port terbuka tidak memberi respon. Tidak adanya tanggapan dapat pula berarti bahwa packet filter men-drop probe atau respon yang diberikan. Sehingga Nmap tidak dapat mengetahui dengan tepat apakah port terbuka atau difilter. Scan UDP, IP protocol, FIN, NULL, dan Xmas mengklasifikasikan port dengan cara ini.

closed|filtered

Status ini digunakan ketika Nmap tidak dapat menentukan apakah port tertutup atau di-filter.Ia hanya digunakan pada scan idle ID IP.

Langganan:

Komentar (Atom)